|

欢迎大家继续关注STM32L5入门课程(四):STM32CubeMX:支撑TZ应用。

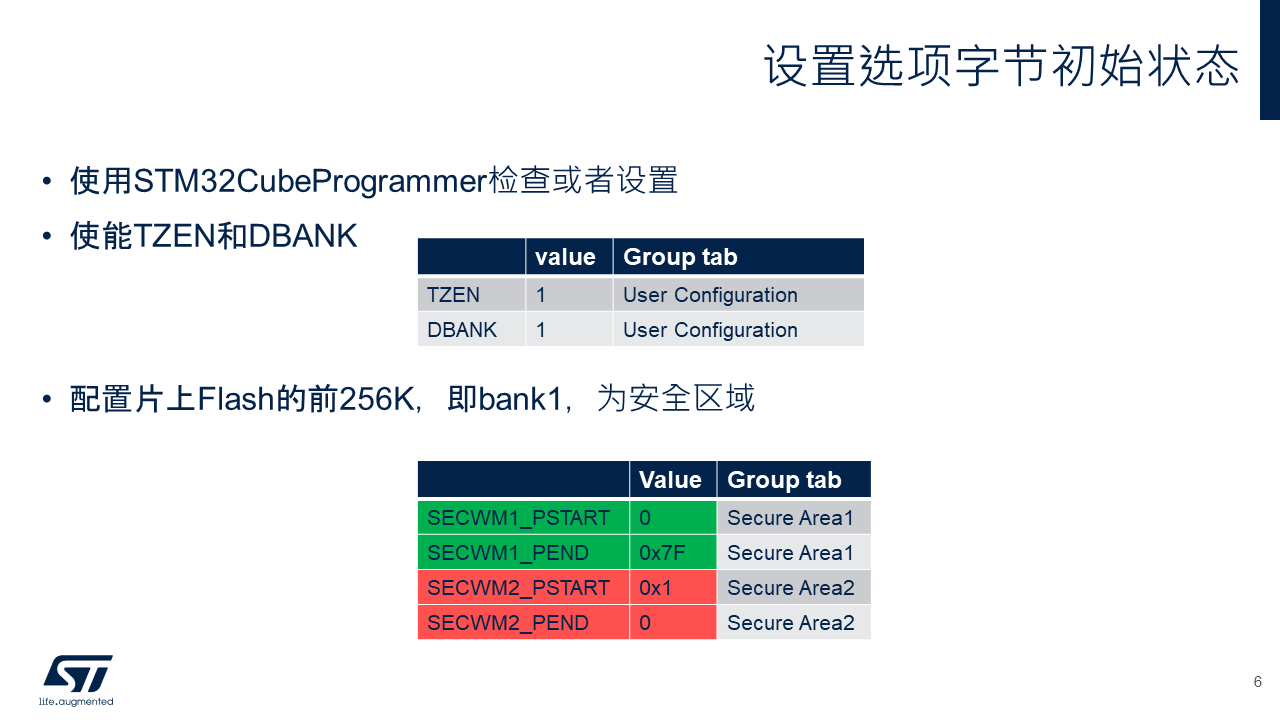

上一期,我们从STM32CubeL5固件包中,一个预先编译好的gpio toggle例程入手,使用STM32CubeProgrammer设置芯片的初始选项字节状态,具体来说就是flash的安全区域划分,然后使用IAR下载并单步调试这个Trustzone例程,从安全世界启动运行,系统初始化完毕和安全策略配置完成后,跳转到非安全世界运行。在非安全世界,CPU调用安全世界通过secure_nsclib.o暴露出来的接口函数,把用户应用环境下的fault和error处理回调函数给注册到安全世界里对应的SecureFault_ISR和GTZC_IRQ。因为在gpio toggle这里例子,所有中断和异常处理,都是用的默认配置,即target在安全世界的。所以当异常或者中断发生时,内核是去执行安全世界里中断向量表中的处理函数。而这个时候,需要做什么处理,实际是和用户应用紧耦合的。所以,才要在非安全应用中,去注册用户需要的异常和错误处理函数,到安全世界的ISR中。

在IAR的单步调试过程中,我们还体会到了,在项目从启动,到运行不同配置的每个环节,随着SAU配置生效,随着SRAM配置自身安全区域的生效,内核从不同视角/或者说从不同别名区,去看同一个物理地址,看到的内容是不一样的。这正是TrustZone应用和传统STM32应用,在学习过程中,调试的时候碰到的最为不同体验。

这一期,我们设计一个小例程,通过它,尽可能多地用到前两节理论课介绍的和TrustZone安全应用有关的知识;并且,我们使用STM32CubeMX,从无到有的来创建项目,更贴近实际项目开发的过程。这也是我们STM32Cube生态系统,体现STM32平台差异化的一大利器。

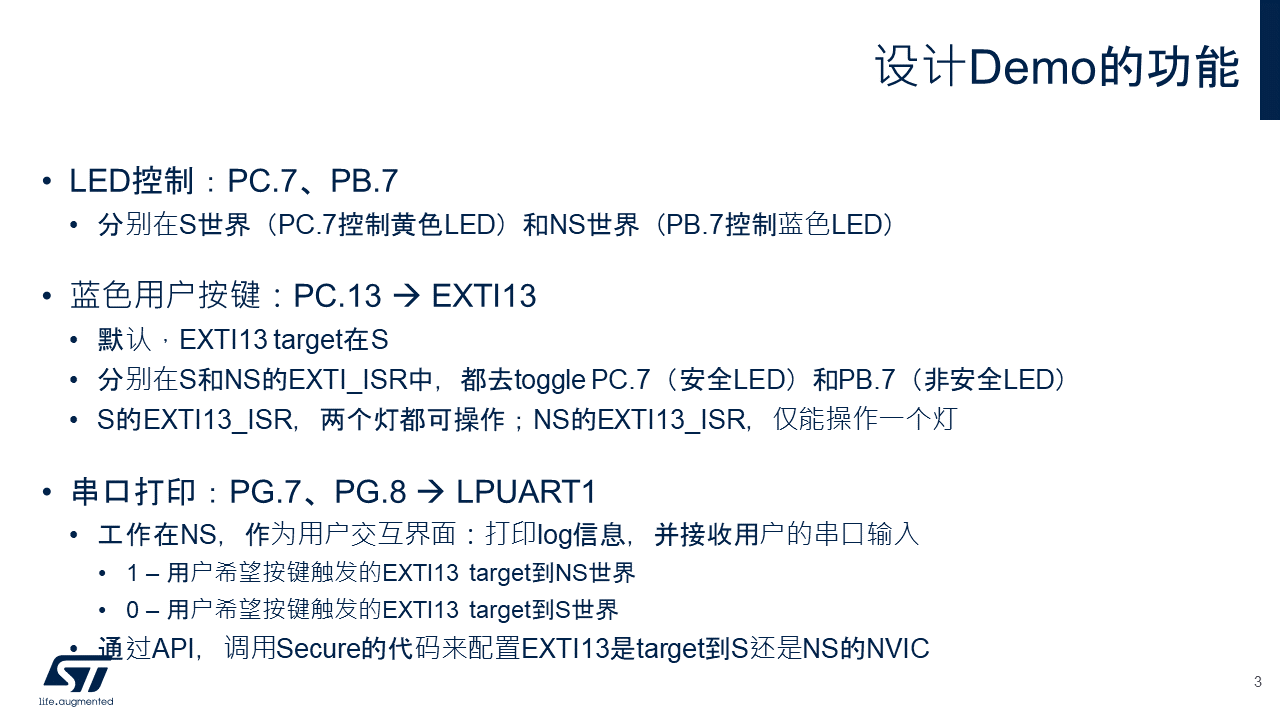

Demo的功能

这个小例子仍然跑在Nucleo-L5板子上。板子上有两个用户LED,分别由PC7控制黄色LED灯,PB7控制蓝色LED灯。我们让PC7工作在安全世界,PB7工作在非安全世界。

板子上有一个蓝色的用户按钮,由PC13控制。按下按钮,系统可以检测到,并可通过EXTI13产生外部输入中断。EXTI13中断,默认是target到安全世界的,即:当检测到用户按下按键,系统会去取安全世界里的中断向量表中EXTI13这个entry里的地址,跳转到那里去执行相应ISR。如果EXTI13中断被配置成target到非安全世界了,当检测到用户按下按键,系统会去取非安全世界里的中断向量表中EXTI13这个entry里的地址,跳转到那里去执行相应ISR。我们让在安全世界的EXTI13 ISR和非安全世界的EXTI13 ISR都执行一样的代码,翻转黄色LED和蓝色LED灯。我们可以想象,由于黄色LED灯,是由工作在安全世界的PC7控制的,那么在非安全世界执行时,是操作不了PC7的。就是说,在EXTI13的安全中断处理函数中,我们可以看到两个灯翻转;而在EXTI13的非安全中断处理函数中,虽然代码是写的一样,但是只能看到一个灯的翻转。

那么我们何时把EXTI13 retarget到非安全世界呢?Nucleo-L5板子上有一个虚拟串口,是由PG7和PG8通过LPUART1,和板载调试器stlink通信,然后通过stlink的USB转串口功能,和PC上位机的串口工具通信。我们可以使用它作为人机交互接口。

通常这样的功能是工作在非安全世界的。我们使用LPUART1打印log信息,并接收用户的串口输入。我们输入1,就把EXTI13 target到NS世界;输入0,就把EXTI13 target到S世界。控制中断target到S还是NS世界,是通过内核寄存器NVIC完成,这个寄存器需要内核在安全状态才能操作。因此我们的LPUART1在非安全世界工作时,需要调整当前EXTI13 target的状态时,要调用Secure世界的API来完成配置。也就是说,我们需要在安全世界来根据用户输入参数进行设置NVIC,然后这个操作以Secure API的形式,暴露给非安全世界去调用。

知识回顾

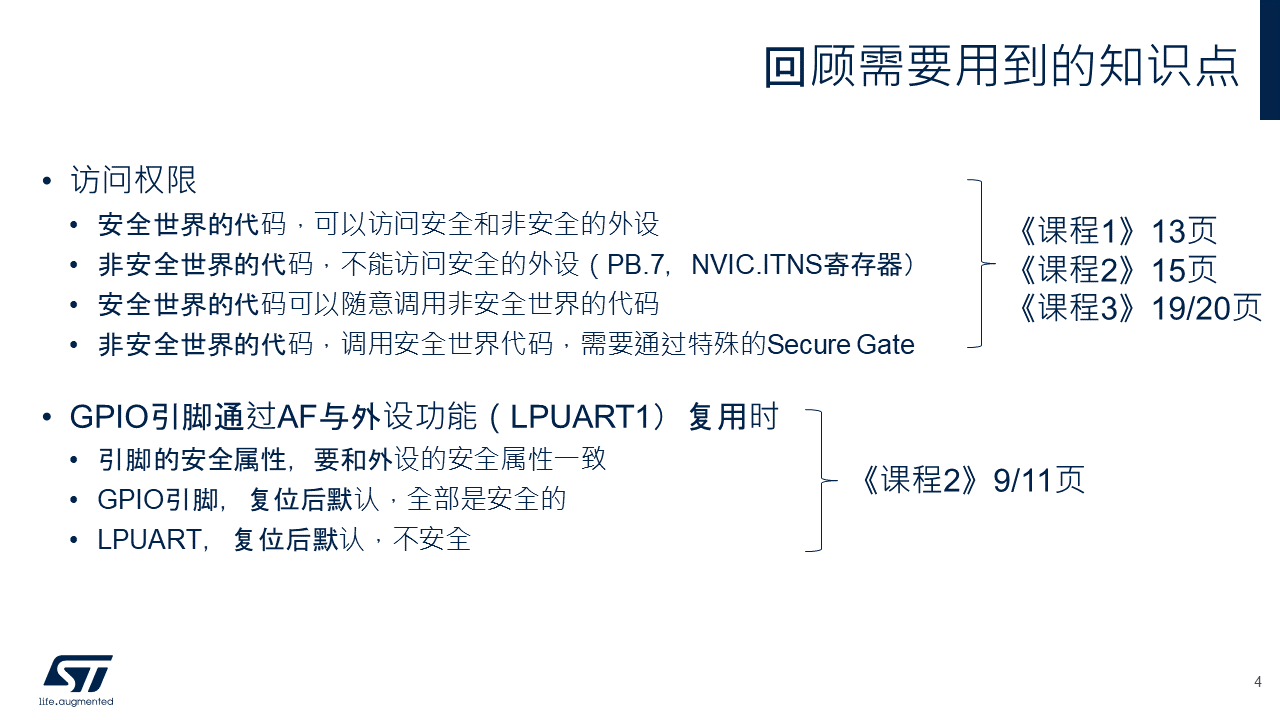

以上这样的demo设计,我们可以体会trustzone下对访问权限的管理。安全世界的代码,可以访问安全和非安全外设。所以会看到EXTI13的安全世界中断处理函数,可以自由翻转2个LED灯,虽然其中一个是由非安全世界的引脚控制的。而非安全世界的代码,不能访问安全世界的外设,所以我们会看到EXTI13的非安全世界中断处理函数,只能翻转其中一个LED灯,并且非安全世界的代码要对EXTI13的taget目标重新配置时,是不能直接在非安全世界完成的,需要通过secure gate进入到安全世界才能执行。这个概念和具体的代码执行,在前面三节课都有提到。

除了GPIO的外设,包括这里的LPUART默认都是处于非安全世界;而所有gpio引脚都是默认工作在非安全世界。因此,如果不做任何配置,完全按照复位默认的样子,我们的串口是工作不起来的。这个规则在第四节课的9和11页有介绍,忘了的同学可以回看一下。

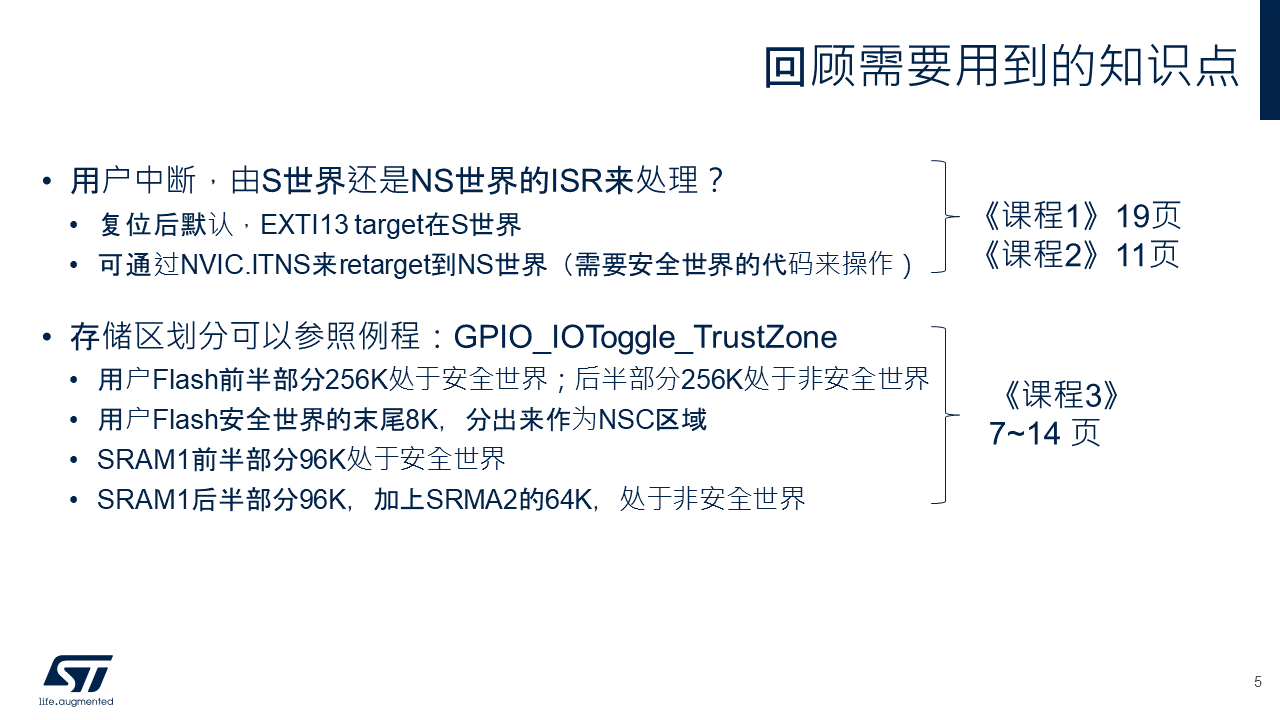

Trustzone应用下,NVIC的最为突出两个改变之一,就是有些系统异常,和全部用户中断,都可以自由配置,是target到安全世界,还是非安全世界。这个概念也在第三节和第四节课介绍过。

最后,这个小例子对存储区的划分,和STM32CubeL5软件包里大多数简单例程一样,都是:512K flash,对半分。前一半是安全的,后一半是非安全的。注意这里说得安全和不安全,不是从CPU看出来的安全、不安全;是flash本身作为TZ-aware的外设,给自己区域做的规划。SRAM1有192K,也是对半分,前面96K是安全的,后面96K不安全;SRAM2整个64K,都是不安全的。SRAM虽然不是TZ-aware的外设,但是GTZC作为芯片上,内核外的隔离总管,它挡在SRAM之前,替SRAM判断过来的寻址在SRAM上的transaction是否合法,合法的transaction会被放行,得以顺利访问到SRAM;不合法的transaction直接被GTZC给block掉。

操作步骤

|